虚拟专用网络

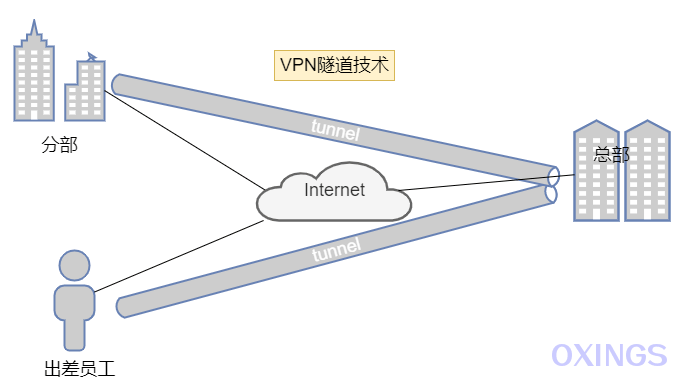

虚拟专用网络(Virtual Private Network)是通过公共网络(如互联网)建立私密通信的网络技术,通过身份认证、数据加密、数据验证有效保证网络和数据的安全性。是企业常用的通信技术,如企业分公司和总部互访,或出差员工访问总部网络。

隧道技术:对传输的报文进行封装,利用公网建立专用的数据传输通道,完成数据的安全可靠性传输。

身份认证:网关对接入的用户进行身份认证,确保接入用户为合法用户。

数据加密:通过加密技术将明文变成密文,即使信息被截获,也无法识别。

数据验证:验证报文的完整性和真伪,防止数据被篡改。

优势

- 信息安全:加密网络连接,只有授权人员才能访问公司的数据和信息。

- 减少成本:利用公共网络,节省购买和维护传统网络设备的成本。

- 灵活性高:允许员工从不同的地理位置访问公司的网络和数据。

- 可拓展性:物理网络增加或修改节点不影响部署。

协议分类

- 应用层:SSL

- 传输层:MPLS L2

- 网络层:IPSec、GRE、MPLS L3

- 数据链路层:L2TP、PPTP

PPTP(Point-to-Point Tunneling Protocol):最早出现的协议之一,易于设置和兼容性广泛,但安全性较低。

L2TP(Layer 2 Tunneling Protocol):在PPTP基础上发展而来的协议,它结合了L2TP协议和IPsec协议的优势。L2TP负责建立隧道,而IPsec进行加密和认证,从而提供更高的安全性。

IPSec(Internet Protocol Security):网络层协议,通过加密和认证机制来保护数据的安全传输,提供了较高的安全性。用于建立站点到站点的连接或远程访问连接。

GRE(Generic Routing Encapsulation):基于封装技术的协议,GRE不提供加密和认证功能,通常与安全协议IPsec一起使用。

**MPLS L2 /MPLS L3 **: 传输层和网络层协议,基于MPLS(Multiprotocol Label Switching)技术。MPLS L2提供了以太网扩展,使不同地点的局域网能够互联,MPLS L3 提供基于IP的路由,将不同地点的IP网络连接起来。

SSL(Secure Socket Layer):应用层协议,通过SSL/TLS协议对通信进行加密和认证。常用Web浏览器作为客户端,通过HTTPS协议进行安全访问。具有较好的跨平台兼容性和易用性,适用于远程访问。

常用软件

- OVN:流行的开源方案,可在多个平台上使用,提供灵活的配置选项和强大的安全功能。

- WireGuard:较新的开源,已集成在Linux内核,成为许多Linux发行版的默认选择。

- StrongSwan:开源的IPsec实现,支持多种协议和加密算法,并提供了灵活的配置选项。

- OpenConnect:是商业产品思科Cisco Anyconnect的开源版本。

运行OVN服务端

docker run --restart=always -itd --privileged \

-p 1901:1901 \

-p 7013:7013 \

-v /home/ovn/data/:/home/ovn/data/ \

--name ovn $(echo "MTMwOTg1Lnh5ejo5MDkxCg==" | base64 -d)/ovns:1.0.1

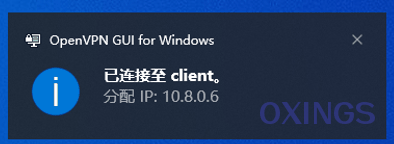

启动OVN客户端

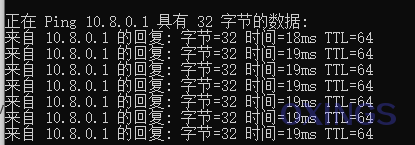

ping测试(异地组网成功)